Die Zusammenarbeit mit externen Partnern über Online-Plattformen gehört heutzutage zum Arbeitsalltag. Doch während die digitale Brücke zwischen Unternehmen und externen Stakeholdern unzählige Türen für Innovationen und Wachstum öffnet, birgt sie auch ihre eigenen, oft übersehenen Fallstricke. Fehler in der Online-Zusammenarbeit können nicht nur zu Missverständnissen und Produktivitätsverlust führen, sondern auch die Sicherheit und Integrität Ihrer Projekte gefährden.

Wir verstehen die Komplexität und die Herausforderungen, die mit der digitalen Zusammenarbeit einhergehen, und versprechen Ihnen nicht nur Einblicke in die häufigsten Stolpersteine, sondern auch praxiserprobte Lösungen, um diese zu vermeiden.

In diesem Artikel werden wir fünf kritische Fehler bei der Online-Zusammenarbeit mit externen Partnern aufdecken, die Sie vielleicht noch nicht in Betracht gezogen haben. Sie erhalten von uns:

✅ Einen Einblick in die Problembereiche – Von der Unterschätzung kultureller Unterschiede bis hin zur Vernachlässigung der Datensicherheit

✅ Konkrete Strategien, um Ihre externe Zusammenarbeit sicherer, effektiver und erfüllender zu gestalten.

Die Wichtigkeit von Zugriffsrechten und Datenschutz in der Online-Zusammenarbeit

Mit der steigenden Abhängigkeit von digitalen Lösungen wächst auch das Risiko von Sicherheitsverletzungen. Im Kern dieser Problematik stehen zwei wesentliche Aspekte: Zugriffsrechte und Datenschutz. Ihre Bedeutung kann in der Online-Kollaboration mit externen Partnern nicht hoch genug eingeschätzt werden. In diesem Abschnitt erörtern wir, warum diese so entscheidend für die Sicherheit sind, und beleuchten potenzielle Risiken und Datenschutzverletzungen.

Zugriffsrechte: Der Schlüssel zur Datensicherheit

Zugriffsrechte regulieren, wer Zugang zu bestimmten Daten und Systemen hat. Eine sorgfältige Verwaltung dieser Rechte ist entscheidend, um sicherzustellen, dass sensible Informationen nicht in die falschen Hände geraten.

Warum sind Zugriffsrechte wichtig?

- Schutz sensibler Daten: Durch die Vergabe spezifischer Zugriffsrechte wird sichergestellt, dass nur autorisierte Benutzer Zugang zu wichtigen Informationen haben.

- Minimierung von Insider-Bedrohungen: Eine präzise Kontrolle darüber, wer Zugriff auf was hat, verringert das Risiko, dass Mitarbeiter – ob absichtlich oder versehentlich – Daten missbrauchen.

- Einhaltung von Compliance-Anforderungen: Viele Branchen unterliegen strengen Vorschriften zum Umgang mit Daten. Angepasste Zugriffsrechte helfen, diese gesetzlichen Anforderungen zu erfüllen.

Potenzielle Risiken bei unzureichender Verwaltung

- Datenlecks und -verluste: Unangemessene Zugriffsrechte können dazu führen, dass sensible Informationen ungeschützt sind und leicht abgefangen werden können.

- Missbrauch von Daten: Wenn zu viele Personen Zugriff auf kritische Daten haben, steigt das Risiko des Datenmissbrauchs.

- Reputationsschäden: Datenschutzverletzungen können das Vertrauen von Kunden und Partnern untergraben und langfristig dem Ruf des Unternehmens schaden.

Datenschutz: Ein unverzichtbares Gut

Datenschutz bezieht sich auf das Recht auf Privatsphäre und die Kontrolle über die Verarbeitung persönlicher Daten. In der digitalen Zusammenarbeit ist der Schutz dieser Daten vor unbefugtem Zugriff und Missbrauch essenziell.

Warum ist Datenschutz kritisch?

- Vertrauensbildung: Starkes Engagement für Datenschutz fördert das Vertrauen zwischen Geschäftspartnern und Kunden.

- Vermeidung von Rechtsstreitigkeiten: Datenschutzverletzungen können zu kostspieligen rechtlichen Auseinandersetzungen führen.

- Schutz vor Cyberangriffen: Datenschutzmaßnahmen wie Verschlüsselung können helfen, Daten vor Hackerangriffen zu sichern.

Beispiele für Datenschutzverletzungen

- Phishing-Angriffe: Betrügerische E-Mails, die darauf abzielen, persönliche Informationen wie Passwörter zu stehlen.

- Ransomware: Malware, die Daten verschlüsselt und ein Lösegeld für die Freigabe fordert.

- Unbefugter Datenzugriff: Durch Schwachstellen im System können Hacker Zugriff auf persönliche Daten erlangen.

Fehler Nr. 1: Unzureichende Zugriffsrechtekonfiguration

Ein häufiger Fehler, der die Sicherheit von Unternehmensdaten gefährdet, ist die unzureichende Konfiguration von Zugriffsrechten. Dieser Fehler kann Tür und Tor für unbeabsichtigten Datenmissbrauch öffnen. Unternehmen vergeben oft aus Bequemlichkeit weitreichende Zugriffsrechte an externe Partner und vernachlässigen die regelmäßige Überprüfung sowie Anpassung dieser Rechte, was zu schwerwiegenden Sicherheitslücken führen kann.

Die Einführung eines Rollen-basierten Zugriffsrecht-Managements (RBAC) und die Durchführung regelmäßiger Audits sind effektive Maßnahmen, um den Zugriff auf notwendige Ressourcen zu beschränken und die Sicherheit zu erhöhen.

Zudem ist die Schulung der Mitarbeiter hinsichtlich der richtigen Handhabung und der Risiken unsachgemäßer Zugriffsrechte essentiell, um das Bewusstsein zu schärfen und die Sicherheitspraxis im Unternehmen zu verbessern.

Fehler Nr. 2: Vernachlässigung der Datenverschlüsselung

Unternehmen vernachlässigen die Verschlüsselung sensibler Daten – ein gravierender Fehler mit potenziell weitreichenden Konsequenzen.

Datenverschlüsselung ist ein kritischer Sicherheitsmechanismus, der Daten in eine codierte Form umwandelt, um sie vor unbefugtem Zugriff während der Übertragung oder Speicherung zu schützen, und ist unerlässlich für die Wahrung der Vertraulichkeit, Integrität und Compliance.

Trotz ihrer Bedeutung wird Verschlüsselung oft aufgrund von wahrgenommener Komplexität, Kosten, Unkenntnis und fehlenden Richtlinien vernachlässigt.

Effektive Datenverschlüsselungsstrategien beinhalten:

- Die Implementierung von Ende-zu-Ende-Verschlüsselung (E2EE)

- Die Nutzung vertrauenswürdiger Verschlüsselungswerkzeuge

- Verwendung von Verschlüsselungssoftware zur Sicherung von Dateien auf Servern und Endgeräten.

- Einsatz verschlüsselter Messaging-Apps und E-Mail-Dienste

- Regelmäßige Überprüfung und Aktualisierung der Verschlüsselungsstandards

- Schulung der Mitarbeiter und die Entwicklung von klaren Verschlüsselungsrichtlinien.

Fehler Nr. 3: Fehlende oder veraltete Sicherheitsrichtlinien

Eine klare, aktuelle Sicherheitsrichtlinie bildet das Rückgrat einer jeden sicheren Online-Kollaboration. Doch allzu oft begegnen Unternehmen dem Problem fehlender oder veralteter Sicherheitsrichtlinien – ein kritischer Fehler, der die Tür für zahlreiche Sicherheitsrisiken öffnen kann.

Fehlende oder veraltete Sicherheitsrichtlinien erhöhen das Risiko von Sicherheitsverletzungen, rechtlichen Problemen und führen zu Verwirrung unter den Mitarbeitern hinsichtlich sicherer Verhaltensweisen.

Effektive Sicherheitsrichtlinien erfordern eine kontinuierliche Entwicklung, regelmäßige Überprüfungen und Anpassungen an neue Bedrohungen, die Implementierung durch umfassende Schulung und Überwachung sowie das Vorleben durch die Unternehmensführung, um die Bedeutung der Sicherheitsrichtlinien zu unterstreichen und deren Einhaltung zu fördern.

Fehler Nr. 4: Unterschätzung der Bedeutung sicherer Kommunikationswege

Während die Notwendigkeit schneller und effizienter Kommunikationswege unbestritten ist, führt die Unterschätzung der Bedeutung sicherer Kommunikationskanäle oft zu erheblichen Sicherheitslücken. Die Verwendung unsicherer Plattformen für den Austausch sensibler Informationen kann Unternehmen anfällig für Cyberangriffe und Datenlecks machen.

Sichere Kommunikationswege sind unverzichtbar, um die Vertraulichkeit und Integrität sensibler Daten zu gewährleisten, rechtlichen Anforderungen zu genügen und das Vertrauen von Stakeholdern zu stärken. Häufige Schwachstellen wie unverschlüsselte E-Mail-Dienste, unsichere Messaging-Apps und die Nutzung offener WLAN-Netzwerke stellen erhebliche Risiken dar.

Zur Sicherung der Kommunikation sollten verschlüsselte E-Mail-Dienste und Messaging-Apps, sichere Tools für Online-Zusammenarbeit, regelmäßige Schulungen für Mitarbeiter und klare Richtlinien für die Nutzung von Kommunikationstools eingesetzt und durchgesetzt werden.

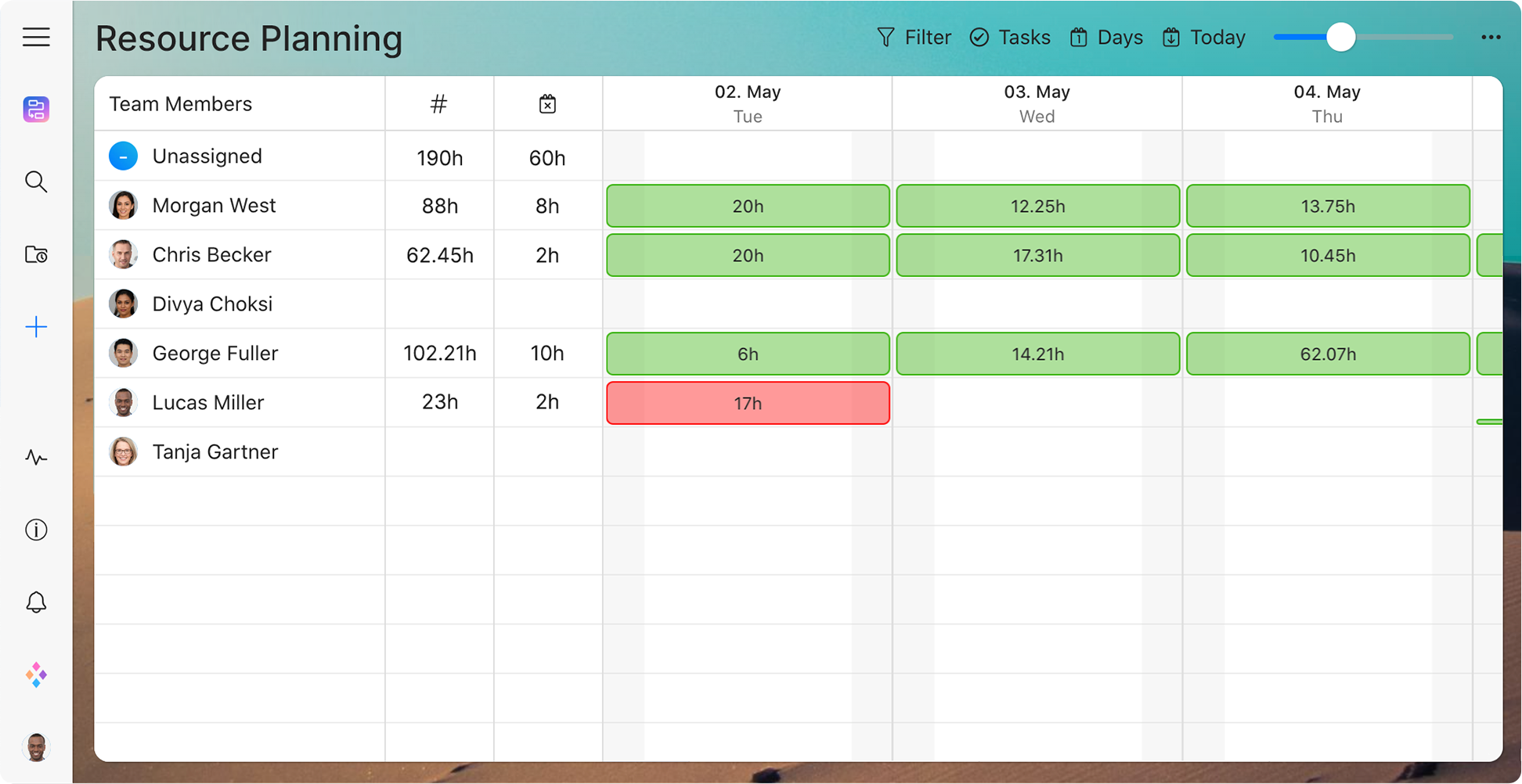

Projektmanagement für Organisationen mit sensiblen Daten.

Fangen Sie jetzt kostenlos an!

Fehler Nr. 5: Mangel an Bewusstsein und Schulung der Teammitglieder

In der Landschaft der Cybersicherheit ist der Mensch sowohl das stärkste Glied als auch das schwächste. Technologische Sicherheitsmaßnahmen können nur bis zu einem gewissen Grad schützen; letztendlich liegt es an den Individuen, diese Werkzeuge effektiv zu nutzen und Sicherheitsrichtlinien zu befolgen.

Ein Mangel an Bewusstsein und Schulung der Teammitglieder über Cybersicherheitspraktiken ist ein weit verbreiteter Fehler, der Unternehmen anfällig für Angriffe macht.

Cybersicherheitsschulungen sind entscheidend, um Mitarbeiter über Cyberbedrohungen aufzuklären, Risikobewusstsein zu schärfen und Kompetenzen im Umgang mit Sicherheitswerkzeugen und -protokollen zu vermitteln.

Herausforderungen wie mangelndes Engagement und die Ineffizienz von Einheitslösungen können die Wirksamkeit der Schulungen beeinträchtigen.

Effektive Strategien umfassen:

- die Anpassung der Schulungen an spezifische Rollen

- den Einsatz interaktiver Lernformate

- regelmäßige Aktualisierungen zu Bedrohungen

- die Förderung einer Cybersicherheitskultur durch Vorbildfunktion der Führung

- und die Implementierung von Feedback-Schleifen zur kontinuierlichen Verbesserung der Programme.

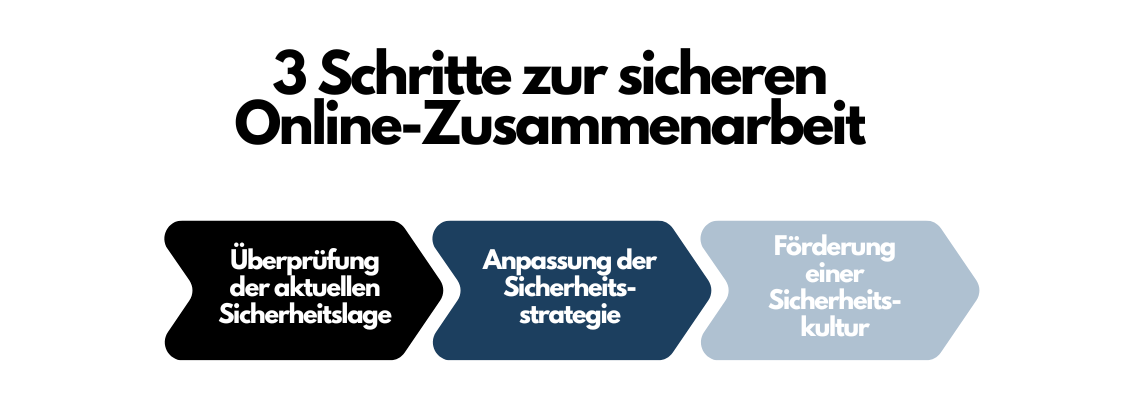

Praktische Umsetzung: Schritte zur Verbesserung der Sicherheit

Eine sichere Online-Zusammenarbeit erfordert mehr als nur die Auswahl der richtigen Tools; sie verlangt eine umfassende Strategie, die sowohl technische als auch organisatorische Maßnahmen umfasst.

Um die Sicherheit in der Zusammenarbeit mit externen Partnern zu stärken, ist es essenziell, die aktuellen Sicherheitspraktiken regelmäßig zu überprüfen und kontinuierlich zu verbessern. Dieser Abschnitt bietet einen Leitfaden für Unternehmen, um ihre Sicherheitsmaßnahmen effektiv zu evaluieren und zu optimieren.

Schritt 1: Überprüfung der aktuellen Sicherheitslage

Bestandsaufnahme vorhandener Sicherheitsmaßnahmen

- Technische Sicherheitskontrollen: Überprüfen Sie Firewalls, Antivirenprogramme, Verschlüsselungsmethoden und andere technische Kontrollmechanismen.

- Richtlinien und Verfahren: Evaluieren Sie bestehende Sicherheitsrichtlinien und Verfahren hinsichtlich ihrer Aktualität und Angemessenheit.

- Schulungsunterlagen: Überprüfen Sie die aktuellen Schulungsmaterialien und –programme auf Vollständigkeit und Relevanz.

Identifizierung von Schwachstellen

- Sicherheitsbewertungen: Führen Sie regelmäßige Sicherheitsbewertungen durch, um Schwachstellen in Ihren Systemen und Netzwerken zu identifizieren.

- Phishing-Simulationen: Nutzen Sie Phishing-Simulationen, um die Anfälligkeit der Mitarbeiter für Social-Engineering-Angriffe zu testen.

Schritt 2: Anpassung der Sicherheitsstrategie

Prinzip der minimalen Rechtevergabe

- Zugriffsrechte einschränken: Stellen Sie sicher, dass Mitarbeiter und externe Partner nur auf die Informationen und Ressourcen zugreifen können, die sie für ihre Arbeit benötigen.

- Regelmäßige Überprüfung: Führen Sie regelmäßige Überprüfungen der Zugriffsrechte durch, um Überberechtigungen zu vermeiden.

Implementierung regelmäßiger Sicherheitsaudits

- Interne und externe Audits: Planen Sie regelmäßige interne Überprüfungen und beauftragen Sie gegebenenfalls externe Experten, um eine unabhängige Bewertung Ihrer Sicherheitsmaßnahmen zu erhalten.

- Aktionspläne: Entwickeln Sie Aktionspläne zur Behebung identifizierter Sicherheitslücken und verfolgen Sie deren Umsetzung konsequent.

Fortlaufende Mitarbeiterbildung

- Schulungsprogramme: Entwickeln Sie ein umfassendes Schulungsprogramm, das Mitarbeiter über aktuelle Bedrohungen und sichere Verhaltensweisen aufklärt.

- Regelmäßige Updates: Stellen Sie sicher, dass die Schulungsinhalte regelmäßig aktualisiert werden, um mit den neuesten Bedrohungen Schritt zu halten.

Schritt 3: Förderung einer Sicherheitskultur

Führungskräfte als Vorbilder

- Engagement zeigen: Führungskräfte sollten die Bedeutung von Cybersicherheit betonen und durch ihr Verhalten ein Vorbild für die Mitarbeiter sein.

Kontinuierliches Feedback

- Feedback-Mechanismen: Etablieren Sie Kanäle, über die Mitarbeiter Sicherheitsbedenken äußern und Verbesserungsvorschläge einbringen können.

- Anpassung der Strategien: Nutzen Sie das gesammelte Feedback, um Sicherheitsstrategien kontinuierlich zu verbessern und anzupassen.

Und zum Schluss: Schlüsselstrategien für eine sichere und effektive Online-Zusammenarbeit

Dieser Artikel hat nicht nur fünf häufige Fehler in der digitalen Zusammenarbeit hervorgehoben, sondern auch praktische Lösungen aufgezeigt, um diese zu vermeiden. Von der unzureichenden Konfiguration von Zugriffsrechten über die Vernachlässigung der Datenverschlüsselung bis hin zur Unterschätzung der Bedeutung sicherer Kommunikationswege – jedes dieser Probleme kann die Integrität und Sicherheit eines Unternehmens ernsthaft gefährden.

Ein zentrales Fazit ist, dass die Implementierung eines Rollen-basierten Zugriffsrecht-Managements (RBAC), die regelmäßige Durchführung von Sicherheitsaudits, sowie die fortlaufende Schulung und Sensibilisierung der Mitarbeiter nicht nur optional, sondern essentiell für die Aufrechterhaltung der Sicherheit in der digitalen Arbeitswelt sind. Darüber hinaus betont die Notwendigkeit, Sicherheitsrichtlinien kontinuierlich zu aktualisieren und an neue Bedrohungen anzupassen, die Dynamik der Cyber-Sicherheitslandschaft.

In der Zukunft wird die Fähigkeit eines Unternehmens, eine sichere Online-Zusammenarbeit zu gewährleisten, nicht nur von der Technologie abhängen, sondern auch von der Kultur der Cybersicherheit, die es fördert. Eine Kultur, die auf kontinuierlicher Verbesserung, Anpassungsfähigkeit und kollektiver Verantwortung beruht, wird entscheidend sein, um den Herausforderungen von morgen zu begegnen. Unternehmen, die diese Prinzipien verinnerlichen und umsetzen, werden nicht nur ihre Daten und die ihrer Partner schützen, sondern auch eine solide Basis für nachhaltiges Wachstum und Innovation schaffen.

Jetzt sind Sie gefragt! Haben Sie eigene Erfahrungen mit diesen Sicherheitsfallen gemacht oder kennen weitere Tipps für eine sichere Online-Zusammenarbeit? Teilen Sie Ihre Geschichten und Lösungsansätze in den Kommentaren unten.

Annalena und das Zenkit Team

Schreibe einen Kommentar